Programa de adequação à lei geral de proteção de dados pessoais: como lidar com as vulnerabilidades?

A abrangência da lei é notável: inclui todos os dados em meios digital ou físico e deve ser cumprida por indivíduos e empresas que coletam ou utilizam dados pessoais no Brasil com finalidade econômica ou que ofertam bens e serviços para indivíduos localizados no país.

segunda-feira, 13 de janeiro de 2020

Atualizado às 10:15

A Lei Geral de Proteção de Dados Pessoais – LGPD (lei 13.709/181) foi promulgada no Brasil em resposta ao crescente anseio da sociedade por segurança e controle do uso de informações pessoais. Inspirada na General Data Protection Regulation – GDPR europeia, a LGPD entrará em vigor em agosto de 20202, trazendo mudanças profundas na estrutura de governança de dados pessoais no país.

A abrangência da lei é notável: inclui todos os dados em meios digital ou físico e deve ser cumprida por indivíduos e empresas que coletam ou utilizam dados pessoais no Brasil com finalidade econômica ou que ofertam bens e serviços para indivíduos localizados no país. Em resumo, todas as empresas, entes e empreendedores individuais estão sujeitos à LGPD, pois, independentemente de tamanho ou segmento de atuação, o tratamento de dados pessoais acaba por ser inerente à atividade empresarial, ainda que se refira apenas à sua estrutura hierárquica interna (dados pessoais de colaboradores).

No entanto, o trabalho de adequação não é tão simples quanto usualmente divulgado: diversos são os desafios que, na prática, permeiam a implementação de um projeto robusto e efetivo de proteção de dados.

O primeiro desafio reside exatamente na elaboração do projeto de adequação que deve ser moldado à realidade e às necessidades específicas da empresa. Projetos “de gaveta” ou “padrões” não customizados podem ser mais baratos, mas, obviamente são pouco ou quase nada efetivos, expondo as empresas a riscos severos por não conformidade. Vale lembrar que as multas previstas na LGPD podem chegar a R$ 50 milhões de reais, por isso, a máxima de que “o barato pode sair caro” também se aplica nesse caso.

Em linhas gerais, o projeto de conformidade para a LGPD compreende três fases principais: (I) mapeamento, (II) desenho de soluções e (III) implementação. O trabalho relativo à execução dessas etapas vai demandar comprometimento e trabalho árduo de profissionais de diversas áreas das empresas, além da contratação de escritório de advocacia e de prestador de serviços de tecnologia da informação especializados em proteção de dados.

O desenvolvimento da parte jurídica do projeto requer a revisa~o minuciosa de todos os processos, documentos, contratos e políticas internas e comerciais. É necessa'rio também desenvolver ou adaptar – para as empresas que ja' possuem – as poli'ticas de cookies, de privacidade e os termos de uso do website e, é claro, investir pesado no treinamento dos colaboradores.

O desenvolvimento da parte de tecnologia da informação envolve diversas providências relativas à observância ao ISO 270013 e normas técnicas correlatas, tais como: desenvolvimento de política de segurança de dados e adaptação de aplicações, ferramentas de controle de privacidade em sistemas e em dispositivos móveis, soluções para criptografar e anonimizar banco de dados, etc.

Apesar de haver uma integração natural (e necessária) entre escritórios de advocacia e empresas de tecnologia da informação no desenvolvimento dos projetos de LGPD, importante ressaltar que ambos os trabalhos devem ser prestados por profissionais que efetivamente dominem as competências necessárias para elaborar, executar e implementar todas as fases do projeto com nível máximo de rigor técnico.

Escritórios de advocacia não são capazes de, sozinhos, superarem questões técnicas de segurança de dados, ao mesmo tempo que empresas de tecnologia de informação e CISOs (Chief Information Security Officers) não solucionam questões legais. Assim, as empresas devem se assegurar de que o seu projeto de adequação à LGPD abranja não apenas um plano jurídico robusto, mas, também, compreenda as ferramentas tecnológicas necessárias para garantir a defesa dos seus dados.

O segundo desafio – e talvez o mais significativo – consiste no monitoramento do projeto de proteção de dados no cenário pós implementação. Assim como ocorre com programas de integridade (compliance), a manutenção do projeto de conformidade à LGPD deve ser contínua e permanente, com avaliações periódicas sobre o seu funcionamento e efetividade.

Se o monitoramento não for constante e efetivo, todo o intenso trabalho dedicado pela empresa e por seus times para implementar o projeto de proteção de dados será vão – independentemente da qualidade do programa desenvolvido. O objetivo principal do monitoramento é detectar as vulnerabilidades jurídicas e tecnológicas a que os dados pessoais tratados pelas empresas estão expostos, visando à rápida ação e solução.

As vulnerabilidades tecnológicas dependem da estrutura de tecnologia da informação utilizada, de hardwares até softwares e nuvens que mudam conforme as ferramentas de TI evoluem. A título de exemplo, podemos citar:

- Vulnerabilidades do uso de recursos em nuvem4: a utilização de aplicativos e de armazenamento em nuvem, embora se apresente como uma alternativa segura e prática para acesso de dados, também está sujeita a ataques de hackers, roubo de identidade, sequestro de dados, abuso de acesso por colaboradores, dentre outros.

- Vulnerabilidades do uso de criptografia5: vazamento ou armazenamento inadequado de senhas, uso de conexão insegura para envio de arquivos criptografados.

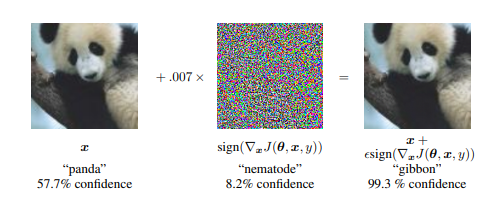

- Ataques adversários (adversarial attacks)6: consiste na manipulação dos dados que são fornecidos ao algoritmo (ex.: imagens) e que visam confundi-lo, impedindo o reconhecimento adequado do objeto ou da pessoa a serem identificados. Em geral, as manipulações são imperceptíveis ao olho humano, mas são captadas pela inteligência artificial.

Fonte: GOODFELLOW, Ian J.; SHLENS, Jonathon; SZEGEDY, Christian. Explaining and harnessing adversarial examples. Disponível em: Clique aqui. Acesso em: 09.12.2019. p. 3.

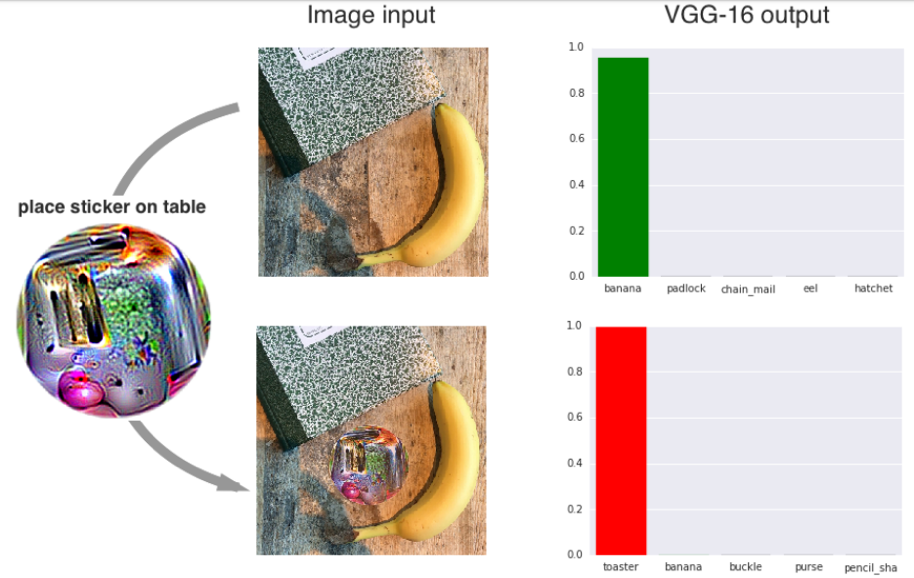

- Adesivos adversários (adversarial patches)7: são uma evolução dos ataques adversários. Partindo do mesmo princípio de tentar confundir a IA, consiste na inclusão de imagens (adesivos) que desviam a atenção da IA daquilo que ela foi programada a identificar (como um vazamento de dados a partir da gravação de uma tela, identificação de pessoas, etc.). Esses adesivos podem ser físicos ou digitais.

Fonte: BROWN, Tom B. et al. Op. cit., p. 2.

Fonte: BROWN, Tom B. et al. Op. cit., p. 2.

Vulnerabilidades nos sistemas de tecnologia da informação como as acima exemplificadas podem implicar severos riscos de vazamento em massa de dados pessoais. Embora essa realidade possa parecer distante para empresas brasileiras, a verdade é que não existe imunidade a vazamento de dados. A edição de 2019 do relatório Data Threat Report, pesquisa realizada pela Thales8 com mais de 1.200 executivos em nove países, apontou que 60% das empresas no mundo afirmam terem sofrido vazamento em algum momento de sua existência, enquanto 30% confessam terem sofrido algum tipo de vazamento no ano passado (2018)9.

Não é por outro motivo que os testes de intrusão consistem em uma das ferramentas mais importantes para a construção de uma estrutura tecnológica em conformidade com a nova lei.

As vulnerabilidades jurídicas, por sua vez, são mais complexas, pois, na maioria das vezes, estão relacionadas à imprevisibilidade e à incalculabilidade do comportamento humano10. Apesar de mais complexas, as vulnerabilidades jurídicas possuem tempo de incubação e detecção mais prolongados e, consequentemente, riscos e exposições não tão iminentes quanto os apresentados pelas vulnerabilidades tecnológicas, possibilitando uma reação estratégica tempestiva a eventual incidente de proteção de dados.

Assim como programas de compliance, programas de LGPD não serão capazes de mapear em tempo real todas as interações e comunicações de uma organização, tampouco de prever de que forma os colaboradores e os terceiros que se relacionam diariamente com as empresas irão implementar, na prática, as diretrizes traçadas pelo projeto de proteção de dados.

Além disso, as bases estabelecidas no projeto podem mudar a cada novo negócio jurídico celebrado pela empresa, notadamente quando dele resultarem novas finalidades de tratamento de dados pessoais.

Assim, o melhor caminho para adequação à LGPD consiste no investimento no que comumente é relegado a segundo plano11: a criação de mecanismos constantes e permanentes de acompanhamento pós-implementação do projeto. É o trabalho de manter o que se conquistou.

Para além de treinamentos periódicos e da criação de procedimentos técnicos, é fundamental a promoção de uma cultura organizacional que privilegie a proteção de dados como elemento intrínseco do trabalho realizado por todos os colaboradores, bem como do feixe de relações contratuais que compõem a empresa (fornecedores, distribuidores, colaboradores, clientes, etc.)12.

Caso isso não seja feito, os prejuízos ao negócio podem ser significativos, tanto no âmbito financeiro quanto no reputacional.

Na nova economia da informação, a confiança do consumidor e do usuário é essencial para a sobrevivência da empresa, de modo que a ausência de um projeto efetivo de proteção de dados pode levar à perda de clientes e de participação de mercado, além de ser decisiva para viabilizar a entrada ou manutenção de um novo player no seu segmento de atuação.

O estudo “Cost of a Data Breach” realizado em julho deste ano pela IBM13, demonstra que incidentes com vazamento de dados pessoais podem representar uma perda de até 36,2% em oportunidades de negócios, gerando também custos significativos para a detecção do problema em si, reparo dos problemas e notificações de quem teve sua informação disseminada.

No atual cenário de incertezas sobre o ambiente institucional e político que permeará a execução da nova lei pela Autoridade Nacional de Proteção de Dados (ANPD), uma certeza remanesce: empresas que tiverem implementado e testado os seus programas de conformidade à LGPD antes do início da sua vigência mitigarão significativamente os riscos advindos de suas vulnerabilidades técnicas e jurídicas.

______________

1 Lei n. 13.709/2018. Disponível em: Clique aqui. Acesso em: 03/12/2019.

2 Há que se considerar, nesse ponto, que a data de entrada em vigência da LGPD pode ser alterada para 15 de agosto de 2022, caso o Projeto de Lei n. 5762/2019 seja aprovado. Ver: CÂMARA DOS DEPUTADOS. PL 5762/2019. Disponível em: Clique aqui. Acesso em: 09.12.2019.

3 A norma ISO 27001 consiste no padrão internacional para a gestão da segurança da informação. Íntegra disponível em: Clique aqui. Acesso em 16.12.2019.

4 MORROW, Timothy. 12 risks, threats & vulnerabilities in moving to the cloud. Disponível em: Clique aqui. Acesso em: 09.12.2019.

5 CENTRO DE ESTUDOS, RESPOSTA E TRATAMENTO DE INCIDENTES DE SEGURANÇA NO BRASIL (CERT.BR). Criptografia. Cartilha de Segurança para Internet. Disponível em: Clique aqui. Acesso em 09.12.2019.

6 LIU, Xiu et al. DPatch: an adversarial patch attack on object detectors. Disponível em: Clique aqui. Acesso em 04.12.2019. p. 1. E BROWN, Tom B. et al. Adversarial patch. Disponível em: Clique aqui. Acesso em 04.12.2019. p. 1.

7 Ibidem.

8 Empresa francesa de segurança da informação. Saiba mais: Clique aqui

9 Disponível em: Clique aqui. Acesso em 17.12.2019.

10 A exemplo da assimetria de informações que permeia a formação de qualquer contrato. HART, Oliver; MOORE, John. Foundations of incomplete contracts. Review of Economic Studies (1999) 66, p. 115-138. Disponível em: Clique aqui. Acesso em: 09.12.2019.

11 À semelhança do que ocorre com os programas de compliance, conforme bem explicitado em artigo por CHEN e SOLTES. Acredita-se, por vezes, que os incidentes de compliance após a implementação são um final de ele não é efetivo, mas a realidade é exatamente o oposto: quando os procedimentos de controle são acionados significa que o programa está funcionando de maneira adequada e efetiva, pois capaz de identificar os problemas. Ver: CHEN, Hui; SOLTES, Eugene. Why compliance programs fail – and how to fix them. Harvard Business Review, March-April 2018. Disponível em: Clique aqui. Acesso em: 03.12.2019.

12 A Teoria da Firma foi criada por Ronald H. Coase, a partir de uma visão econômica da empresa. Ver: COASE, Ronald H. The nature of the firm. Economica, 4: 386-405. Disponível em: Clique aqui. Acesso em 09.12.2019.

13 Disponível em: Clique aqui. Acesso em 17.12.2019.

______________

*Luciana Martorano é sócia do Martorano Law, mestre em Direito Comercial pela Universidade de São Paulo (USP) e especialista em Proteção de Dados pelo Insper-SP.

*Letícia Crivelin é advogada associada do Martorano Law, mestre em Direito Econômico pela Faculdade de Direito de Ribeirão Preto (FDRP-USP) e especialista em Direito Continental (Civil Law) pela Université Paris II (Sorbonne).